Estudios

Titulo |

Texto |

|---|---|

|

Handbook NIS2 |

|

ESPAÑA, HUB DE CIBERSEGURIDAD EUROPEO OPORTUNIDADES Y PROPUESTAS |

|

Clausulas |

|

DEEPFAKES: Riesgos, casos realies y desafíos en la era de la IA |

|

VI Indicador de madurez en RGPD |

|

II Edición Libro Blanco del DPO |

|

Informe de Sanciones RGPD 2024 |

|

Modelo de cuestionario unificado para el control de la cadena de suministro |

|

Cyber Security & Data Protection Challenges 2025 |

|

XII Estudio del Estado Del Arte de la Seguridad en la Nube |

|

Análisis Completo II encuesta Adopción y Gobierno de la IA |

|

V Indicador de madurez en ciberseguridad |

|

Ciberseguridad Moderna: Nueva era, Nuevas estrategias |

|

Modern Cybersecurity: New Era, New Strategies |

|

II Encuesta de Adopción y Gobierno de IA |

|

III Edición Green CLoud |

|

Handbook RIA

Manual realizado desde el Grupo de Inteligencia Artificial de ISMS Forum resume los puntos más importantes y las cuestiones clave del RIA. Descargar |

|

Infografía RIA

Esta infografía realizada desde el Grupo de Inteligencia Artificial de ISMS Forum detalla el Reglamento de Inteligencia Artificial (RIA) de la UE, incluyendo variables de aplicación, marco jurídico, niveles de riesgo, fechas clave, figuras principales y sanciones, en vigor desde el 12 julio de 2024. Descargar |

|

Estudio sobre el nivel de madurez en la aplicación del RGPD

Presentamos con enorme entusiasmo y gratitud la 5ª edición del Estudio del Observatorio de la Privacidad desarrollado por el Data Privacy Institute de la Asociación ISMS Forum. Los resultados que se plasman en este informe final son resultado de una Encuesta dirigida y contestada por los Delegados de Protección de Datos de diferentes organizaciones en nuestro país. Descargar |

|

INFORME ESTRÉS DEL CISO

El Informe del Estrés del CISO analiza los resultados y ofrece recomendaciones para mitigar el estrés asociado con la gestión de la ciberseguridad.El riesgo de ciberseguridad es una preocupación prioritaria en numerosas clasificaciones internacionales. ISMS Forum en colaboración con Advens, realizó una encuesta dirigida a CISOs españoles.

Descargar |

|

Inteligencia Artificial y Ciberseguridad

La Guía sobre Inteligencia Artificial y Ciberseguridad detalla los riesgos asociados con el uso de la IA, destacando incidentes mediáticos relevantes. Ofrece frameworks y guías para mitigar los riesgos de seguridad en la IA, así como mecanismos de auditoría. Además, aborda la gestión de proyectos con IA, diferenciando entre el uso de servicios externos y el desarrollo de sistemas propios. También examina el uso malicioso de la IA para ataques y proporciona recomendaciones para prevenir su abuso. Por último, reflexiona sobre los posibles fallos en la implementación de sistemas de IA. Descargar |

|

11º Estudio del Estado del Arte de la Seguridad en la Nube

El 11º Estudio del Estado del Arte de Seguridad en la Nube no solo pone fin a la exploración de las circunstancias particulares derivadas de la pandemia Covid-19, sino que redirige su enfoque hacia cuestiones que actualmente generan debate y están en proceso de implementación. Temas candentes como la Gestión Avanzada de Incidentes en la Nube, la complejidad extraterritorial de la Nube, y la evaluación de la Shadow-IT como una oportunidad o una amenaza, se presentan como puntos cruciales que no solo despiertan la curiosidad, sino que también plantean desafíos para la comunidad interesada en la seguridad informática.

Descargar |

|

INTRODUCCIÓN A LA IA PARA PROFESIONALES DE SEGURIDAD DE LA INFORMACIÓN de 2023

A lo largo de las páginas de la Introducción a la IA para profesioanles de Seguridad de la Información de 2023 se tratan diversos conceptos y aspectos relacionados con la Inteligencia Artificial (IA en adelante), por eso se ha ido buscando una definición de IA que entender qué es.

Descargar |

|

Ética y compliance en el uso de la Inteligencia Artificial

En la guía Ética y compliance en el uso de la IA se analizarán los elementos que la UE ha considerado más relevantes para abordar los riesgos generados por los usos específicos de la IA. Aunque se considera que la mayoría de los sistemas de IA no generan riesgos para los ciudadanos, ciertos sistemas de IA sí pueden dar lugar a riesgos o consecuencias negativas para personas concretas o la sociedad en su conjunto. Descargar |

|

Modelo de Gobierno de la IA

El Modelo de Gobierno de la IA describe los principios para una apropiada gobernanza en el desarrollo y uso de sistemas de IA, para así incrementar la seguridad y la confianza en dichas tecnologías.

Descargar |

|

POLÍTICA DE LA IA

El uso de los sistemas de IA, los diversos riesgos y obligaciones de cumplimiento de esta normativa han de gestionarse de manera adecuada, de manera que, como parte del sistema interno de Gobierno y el Compliance y la implantación de la estrategia corporativa y valores éticos de las organizaciones, resultará necesaria la elaboración de una política de uso de soluciones de IA que establezca claramente los principios, criterios y normas que deben regir el comportamiento de todos los empleados con relación al uso de esta tecnología. En la guía Polítia de Inteligencia Artificial se mostrarán los aspectos principales que deberán tenerse en consideración en el desarrollo de una política de este tipo y un detalle de los principales epígrafes a contemplar en la misma. Descargar |

|

IV Indicador de madurez en ciberseguridad

Uno de los estudios veteranos en la asociación es el INDICADOR DE MADUREZ EN CIBERSEGURIDAD, el cual tiene como objetivo la generación de indicadores nacionales sobre el estado de la ciberseguridad en empresas y entidades privadas y públicas de España. El IV Indicador de Madurez en Ciberseguridad, al estar organizado por sectores de actividad o número de empleados, permite adaptar los resultados para su comparación con empresas u organizaciones similares, sirviendo como punto de referencia para la medición del nivel de madurez de cualquier empresa o entidad. Descargar |

|

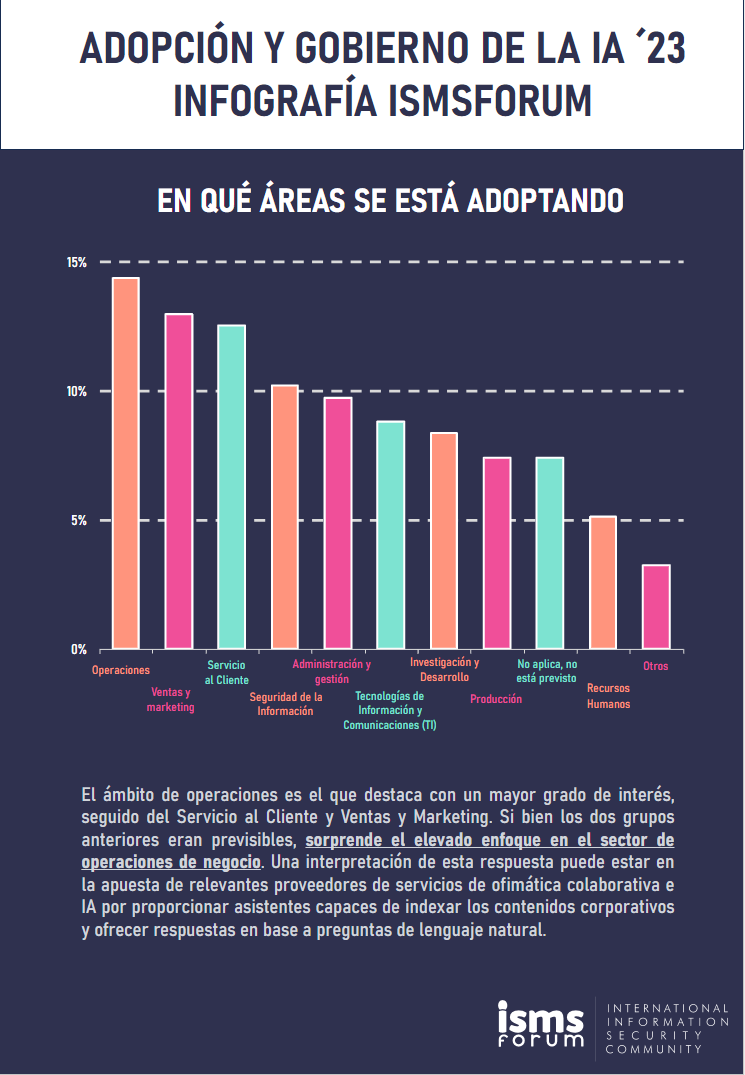

ADOPCIÓN Y GOBIERNO DE LA IA ´23 INFOGRAFÍA ISMSFORUM |

|

II ESTUDIO GREEN CLOUD

GREEN CLOUD es un estudio coordinado por ISMS Forum en el que se analizan los temas cruciales relacionados con la nube, ciberseguridad y sostenibilidad.

La nube sigue siendo fundamental para la transformación digital y es esencial comprender su evolución, tanto para proveedores como usuarios. Además, la sostenibilidad se ha convertido en una necesidad, influyendo en decisiones estratégicas en la nube y más allá. Descargar |

|

Guía Entornos Industriales 2023

El entorno industrial se encuentra en una profunda revolución de su entorno digital. La aplicación de la tecnología ha permitido que los procesos productivos se optimicen, disminuyendo los costes y mejorando la productividad de las empresas. Pero esta revolución tiene un precio: la exposición en las redes de sistemas o componentes que antes no lo estaban, incrementando notablemente la probabilidad de ocurrencia de un incidente que provenga, precisamente, de la propia red. La GUÍA PARA LA GESTIÓN DE LA CIBERSEGURIDAD EN EL ENTORNO INDUSTRIAL DE UNA PYME viene a dar soporte a este segmento de tejido industrial en su transformación digital. Descargar |

|

REVISTA INTELIGENCIA ARTIFICIAL Y CIBERSEGURIDAD |

|

Guía Disclaimers IA

Frente al auge de uso de algoritmos de Inteligencia Artificial en el quehacer digital de las organizaciones y a la ausencia de regulaciones actualizadas, este documento tiene como objetivo proponer unas primeras medidas de concienciación que se pueden desplegar dentro de las organizaciones. Estas medidas de concienciación se enfocan al colectivo de usuarios de aplicaciones que utilizan algoritmos de IA, y deberá complementarse con un marco normativo específico para desarrolladores e implementadores de algoritmos de IA en las organizaciones. Descargar |

|

Guía DevSecOps 2023

ISMS Forum ha desarrollado la GUÍA DE INICIACIÓN EN LA SEGURIDAD APLICADA AL DEVOPS, que tiene como objetivo ayudar a los profesionales de la ciberseguridad a comprender este modelo e identificar sus puntos fuertes o los cambios culturales y organizativos que representa. Además de esto, está guía establece el marco adecuado de trasladarlo a la realidad de sus corporaciones, con el único fin de que se cumpla la máxima “Seguridad desde el diseño y por defecto”. Descargar |

|

Infografías - Pasos tras un ciberincidente

La infografía ha sido concebida como un material adecuado para ser empleado previamente a la ocurrencia de un incidente, con el fin de permitir una preparación adecuada para afrontar tal eventualidad. No obstante, también se han incluido elementos de ayuda para abordar la gestión de este tipo de incidentes con ciertas garantías. Su concepción ha sido realizada de manera sencilla y práctica, con el propósito de brindar asistencia al máximo número posible de organizaciones, independientemente de su grado de madurez en materia de ciberseguridad. Descargar |

|

Guía Respuesta a Incidentes en la Nube 2023

Se trata de un documento que pretende servir de orientación para entender todas las piezas que componen la maraña de tecnologías y servicios de la Nube, así como facilitar los primeros pasos hacia una gestión de incidencias en la nube exitosa. La Guía permite entender los conceptos básicos de este ecosistema, los agentes y actores involucrados en la gestión de la misma, así como los riesgos intrínsecos o circunstanciales más comunes que podemos encontrar y que pueden afectar negativamente a pequeñas y medianas empresas, así como aquellas organizaciones que estén iniciándose en el viaje a la Nube. Descargar |

|

II Guía Práctica para la Gestión de Brechas 2023

Este documento es una actualización de la primera edición de la misma guía lanzada por ISMS-DPI a finales de 2021. Descargar |

|

Estudio Nivel de Madurez RGPD España 2023

Las conclusiones de este documento no solo permiten conocer el estado actual de los indicadores de Gobierno y Cumplimiento, sino también un benchmarking sobre los modelos y prácticas de empresas de distinta naturaleza y tamaño. Descargar |

|

Estudio del Estado del Arte de la Seguridad en la Nube 2022

Esta 10ª Edición del Estudio del Estado del Arte de Seguridad en la Nube ofrece algunos indicios de que la adopción de servicios en la Nube está iniciando un nuevo estadio de madurez. Las tendencias iniciales enfocadas al conocimiento y prueba de los servicios en la Nube para casos concretos fueron superadas durante la pandemia Covid19 por una adopción más extendida de estos servicios. Una vez superada esta pandemia y habiendo verificado la operatividad de estos servicios, 2022 apunta a un nuevo escenario: la optimización del uso de servicios en la Nube y la normalización de la adopción de servicios. Este escenario deberá ser refrendado en posteriores estudios, verificando la consolidación de esta tendencia. Descargar |

|

III Edición del Indicador de Madurez en Ciberseguridad

Presentamos el Tercer Indicador de Madurez en Ciberseguridad en 2022, un estudio elaborado por el Observatorio de Ciberseguridad de ISMS Forum cuyo objetivo ha sido analizar el nivel de madurez, evolución y nuevos fenómenos en el ámbito de la seguridad de la información, así como generar indicadores nacionales sobre el estado de la ciberseguridad en empresas y entidades privadas y públicas. Descargar |

|

Green Cloud

ISMS Forum y su Capítulo Español de Cloud Security Alliance presentan la iniciativa GreenCloud: un proyecto que busca entender y valorar el impacto de los servicios en la Nube en nuestro planeta, tanto desde un punto de vista general como en proporción a los servicios TI clásicos OnPremise de las distintas organizaciones. Descargar |

|

Guía para la Gestión de Brechas de Datos Personales [v22]

Tiene por objetivo servir de ayuda y orientación a los responsables y encargados del tratamiento a la hora de planificar, gestionar, comunicar y resolver situaciones donde un incidente de seguridad pueda terminar suponiendo una violación de privacidad. Esta guía es un complemento de la guía que precisamente ha actualizado en mayo de 2021 nuestra autoridad de Control, la AEPD, y cuya versión primera databa de junio de 2018. Descargar |

|

Gobierno de la Ciberseguridad: retos y oportunidades |

|

Indicador de madurez en ciberseguridad - Observatorio de la Ciberseguridad 2

El objetivo de este estudio es analizar el nivel de madurez, evolución y nuevos fenómenos en el ámbito de la seguridad de la información, así como generar indicadores nacionales sobre el estado de la ciberseguridad en empresas y entidades privadas y públicas. Descargar |

|

1ª Encuesta sobre Gestión de Brechas de Seguridad

Para la realización de la Guía (práctica) para la gestión y notificación de brechas de seguridad, nuestro objetivo primordial era dar en ella respuesta a las principales inquietudes y dudas que los profesionales de la protección de datos tuviesen sobre esta. Para poder establecer objetivamente cuales eran estas inquietudes, definimos una Encuesta, intentando tener el mayor número posible de respuestas en todos los sectores de actividad, tamaño de la empresa, área territorial de trabajo, etc. Así como el de obtener información no solo de profesionales de la protección de datos, sino también de los que se dedican a la ciberseguridad. Descargar |

|

IX Estudio del Estado de la Seguridad en la Nube

Como conclusión principal del Estudio, el equipo de analistas desea señalar la estabilización en el estado identificado en 2021 para la mayoría de los objetivos e indicadores analizados en esta 9ª edición. Este estado estable corresponde tanto en términos absolutos de estado obtenido, como en la continuación en 2021 en las tendencias identificadas en ediciones anteriores. En ese sentido, creemos que ha aumentado la capacidad de predicción y extrapolación de resultados en base a los datos del estudio y al análisis realizado sobre él. Descargar |

|

Guía de Gestión de Planes de Continuidad de Negocio para PYMEs

El objetivo de esta guía es ofrecer a las Pequeñas y Medianas Empresas un punto de partida con la información, ejemplos y referencias básicas para iniciarse en la elaboración de los planes de continuidad de negocio. Descargar |

|

Guía sobre Interés Legítimo

La finalidad de la presente Guía sobre Interés Legítimo es facilitar unas pautas o recomendaciones prácticas sobre cómo utilizar y analizar los “intereses legítimos” como base jurídica de los tratamientos de datos personales.

Descargar |

|

Cloud Control Matrix v4

Esta versión traducida de esta publicación se produjo a partir de la fuente original del material gracias al esfuerzo de los capítulos y voluntarios, pero el contenido traducido queda fuera del Ciclo de Vida de Investigación de CSA. Descargar |

|

Ciberseguridad como catalizador de la gestión del cambio |

|

Guía sobre controles de seguridad en sistemas OT

ISMS Forum, coordinada con la Oficina de Seguridad Cibernética (OCC), lanzó la Guía sobre controles de seguridad en sistemas OT, un documento en el que han participado asociaciones profesionales, fundaciones, consultoras, empresas, fabricantes y universidades, y se han identificado casi 100 carencias de seguridad. La Guía está disponible tanto en castellano como en inglés. Descargar |

|

Estudio Cloud Audit & Forensics 2020

ISMS Forum -International Information Security Community- bajo el paraguas del Capítulo Español de Cloud Security Alliance, lanza el Estudio Cloud Audit & Forensics, enfocado en la “Supervisión de riesgos tecnológicos en organizaciones que hacen uso de servicios Cloud basada en procesos de Auditoría y Monitorización Continua (CA&CM)”. El presente documento aborda la problemática surgida de la necesidad de supervisión de los riesgos tecnológicos introducidos en las organizaciones como resultado de la adopción de servicios cloud, utilizando para ello un modelo de supervisión que se adapte a las necesidades y características de los servicios en la nube. Descargar |

|

Guía práctica para la gestión de riesgos de terceros en privacidad de ISMS Forum

El objeto de la misma es establecer unas pautas generales, recomendaciones o buenas prácticas que permitan a las empresas concretar e implementar ese principio general de la diligencia debida, especialmente a la hora de elegir a sus proveedores. Tras definir las obligaciones legales existentes, el documento aborda cuáles son las buenas prácticas según la fase en la que vaya teniendo intervención el proveedor: fase precontractual, fase contractual y fase de terminación de la relación contractual. Descargar |

|

ISMS Forum Magazine 5 - Digital [Re]evolution

ISMS Forum publica la quinta edición de su revista de carácter semestral, ISMS Forum Magazine, que en esta ocasión aborda asuntos y cuestiones relacionadas con la Estrategia Digital Europea, la Revisión de la Directiva NIS y el Foro Nacional de Ciberseguridad, entre otros. Descargar |

|

VIII Estudio del Estado de la Seguridad en la Nube | CSA-ES e ISMS Forum

El estudio arroja que la mitad de las empresas han podido responder a la Covid19 con los servicios TI (locales o en la Nube) que tenían previamente disponibles. La otra mitad de las empresas han añadido servicios de videollamadas, VPN y escritorios virtuales, y para las más grandes, servicios de ciberseguridad adicionales. Respecto a los ámbitos habituales, destaca el aumento de la confianza de los usuarios de la Nube en estos servicios, que ha logrado que por primera vez la satisfacción con la Nube sea mayor que el nivel de requisitos exigidos. También se habían identificado los usuarios no técnicos de la Nube, que hasta ahora no eran detectables en el estudio y se ha visto que usan servicios SaaS sobre Nube pública, con más exigencia que los usuarios técnicos y sintiéndose más satisfechos con los servicios recibidos. Descargar |

|

Indicador de madurez en ciberseguridad - Observatorio de la Ciberseguridad

ISMS Forum -International Information Security Community-, junto al Observatorio de la Ciberseguridad de la Asociación, lanza el Indicador de Madurez en Ciberseguridad, un documento que estudia cómo se aplican los procedimientos y roles que forman parte de los procesos de detección de incidentes, la monitorización de los mismos, el tiempo empleado en identificar vulnerabilidades, así como los consecuentes procesos de respuesta, contención y recuperación, entre otros. Descargar |

|

Revista del IX Foro de la Ciberseguridad | 2020

Actualidad, artículos de parte de expertos y entrevistas a profesionales, firmas invitadas de primer nivel… Descarga la revista de la Novena Edición del Foro de la Ciberseguridad de ISMS Forum. Carles Solé (Banco Santander España), Alberto Francoso (Ministerio del Interior), Roberto Baratta (Abanca) y Eduardo Di Monte (Oylo), son algunos de los expertos que han sido partícipes del contenido que la Asociación te ofrece en este nuevo número, que lleva por título “La ciberseguridad, un elemento clave frente al cambio”. Descargar |

|

Guia de gestión de crisis por ciberincidente

El documento ofrece las recomendaciones y buenas prácticas sobre cómo las empresas deben abordar una estrategia de protección y respuesta a incidentes de ciberseguridad con origen en proveedor que pueda llegar a provocar una amenaza grave para la propia empresa. Descargar |

|

Guía de Buenas Prácticas en Auditorías RGPD

La Guía pretende establecer una serie de pautas generales para los responsables del tratamiento en relación con la realización de auditorías de cumplimiento con la normativa vigente de protección de datos, dando respuesta a las dudas más frecuentes, en particular, relativas a la necesidad de realización de auditorías, las obligaciones que forman parte del alcance de la auditoría y la periodicidad de realización de las mismas. Descargar |

|

VII Estudio sobre el Estado del Arte de Seguridad en la Nube

El VII Estudio sobre el Estado del Arte de Seguridad en la Nube pone a disposición de las entidades interesadas en la seguridad en la Nube una perspectiva histórica singular para entender los factores que están facilitando o dificultando la evolución de los modelos de computación hacia este escenario.

Descargar |

|

Protocolo de actuación frente a incidente en proveedor

El documento pretende servir de referente en la creación de un protocolo base de actuación del cual las empresas podrán hacer uso y establecer como guía de consulta. Descargar |

|

Mapa de Ciber-Riesgos en colaboración con Agers

El fin último del mapa de riesgos es mejorar la gestión del riesgo de una organización. Los riesgos con una alta probabilidad y una alta importancia deben ser especialmente gestionados para reducir al menos uno de estos parámetros. Por este motivo, el documento no termina con la presentación del mapa de riesgos de cada una de las empresas estudiadas, sino con un plan para gestionar los riesgos detectados como los más peligrosos. Descargar |

|

El libro blanco del DPO

El libro expone las funciones del delegado de protección de datos, los modelos organizativos y relacionales, así como los deberes y responsabilidades del Gobierno de Protección de Datos. Descargar |

|

Segunda Edición del Libro Blanco del CISO

Un documento elaborado por la Asociación en colaboración con INCIBE, sin precedentes en España, y que constituye una primera aproximación para definir el estado de la figura del CISO, con el objetivo de poner en el mercado una guía de referencia para los directores de Seguridad de la Información, así como para las propias organizaciones en su definición organizativa. Descargar |

|

VI Estudio del Estado de la Seguridad en la Nube

Con la presentación de esta 6ª edición, el Estudio del Estado del Arte de Seguridad en la Nube pone a disposición de las entidades interesadas en la seguridad en la Nube una perspectiva histórica singular para entender los factores que están facilitando o dificultando la evolución de los modelos de computación hacia este escenario, y la evolución de dichos factores. El 6º Estudio del Estado del Arte de Seguridad en la Nube se ha realizado en 2018 en cooperación entre los capítulos Español, Peruano, Argentino, Chileno, Boliviano, Brasileño y Colombiano de Cloud Security Alliance, y el capítulo de Madrid de ISACA, continúa la serie de estudios realizados en 2013, 2014, 2015, 2016 y 2017. El equipo de analistas que ha preparado desea y confía en que este Estudio y sus contenidos sean de utilidad para sus lectores. Descargar |

|

Estudio Cloud Audit & Forensics

La adopción de servicios en la nube, que sirven de soporte a las actividades y operativa de negocio, sigue en aumento. Nos encontramos ante una tecnología en auge y que, sin embargo, sigue provocando recelo por la falta de control y supervisión que parece imponer su adopción. Muchas empresas siguen considerando que las tecnologías cloud limitan su control y visibilidad sobre los sistemas y la información que soportan. Por ello, es imprescindible que se articulen en torno a ellos los medios y estrategias necesarios para que su adopción se produzca de forma segura, garantizando un gobierno y control efectivos de los mismos por parte de las empresas. Lograr un nivel de supervisión adecuado en este contexto resulta una tarea compleja, habiendo multitud de retos a los que debemos enfrentarnos, entre los que destacan las limitaciones legales y contractuales, las restricciones de acceso a los recursos de un tercero o los riesgos específicos asociados a este modelo de servicio, entre otros. A lo largo del documento, se presenta una estrategia de supervisión en la nube, tanto para las actividades auditoría como de análisis forense, que considerará las particularidades de los entornos en la nube, y propondrá un nuevo enfoque las fases dentro de cada actividad que se deban adaptar al entorno a supervisar. Descargar |

|

Guía de Seguridad de Áreas Críticas para la Computación en la Nube de CSA

Versión actualizada de la Guía de Seguridad de Áreas Críticas para la Computación en la Nube de Cloud Security Alliance (CSA). Cloud Security Alliance promueve la implementación de buenas prácticas para proporcionar seguridad en el ámbito de la computación en la nube y ha elaborado una hoja de ruta práctica y ejecutable para organizaciones que buscan adoptar el paradigma de la nube. La cuarta versión de la Guía de Seguridad de Áreas Críticas para la Computación en la Nube se basa en iteraciones previas de la guía de seguridad, en investigación dedicada y participación pública de los miembros de Cloud Security Alliance, grupos de trabajo y expertos de la industria dentro de nuestra comunidad. Esta versión incorpora avances en la nube, seguridad y tecnologías de soporte; refleja las prácticas de seguridad en la nube del mundo real; integra los últimos proyectos de investigación de Cloud Security Alliance; y ofrece orientación para tecnologías relacionadas. Descargar |

|

Guía para la Gestión y Notificación de Brechas de Seguridad elaborada por la AEPD e ISMS Forum

La ‘Guía para la gestión y notificación de brechas de seguridad’ va dirigida a responsables de tratamientos de datos personales con el objetivo de facilitar la aplicación del RGPD en lo relativo a la obligación de notificar a la autoridad competente y, en su caso, a los afectados, de modo que la notificación a la autoridad competente se haga por el canal adecuado, contenga información útil y precisa, y se adecúe a las nuevas exigencias del RGPD. Para elaborar el documento también se ha contado con la participación de numerosos profesionales y expertos del sector, recogiendo la experiencia y conocimiento de empresas que tienen implantados procedimientos de gestión de incidentes de seguridad. Esta guía pretende cubrir el amplio abanico del tejido empresarial español, tanto pymes como grandes empresas y, del mismo modo, puede ser de ayuda a los responsables y encargados de tratamientos de las Administraciones Públicas involucrados en las tareas de gestión de las brechas de seguridad. Descargar |

|

V Estudio del Estado del Arte de la Seguridad en la Nube

El V Estudio del Estado del Arte de la Seguridad en la Nube, busca explorar y conocer el estado del arte de la adopción de la Computación en la Nube desde el punto de vista del usuario, así como descubrir el papel que juega la seguridad en la adopción de esta tecnología. Esta quinta edición amplía su alcance y colaboración, contando con la participación de los capítulos Español, Peruano y Argentino y el capítulo de Madrid de ISACA, y con el estreno de los capítulos Chileno, Boliviano, Brasileño y Colombiano de Cloud Security Alliance. Este estudio continua la serie de estudios realizados en 2013, 2014, 2015 y 2016.

El estudio identifica las expectativas en seguridad que tienen los usuarios en los servicios en la Nube, cómo se traducen esas expectativas en requisitos de estos servicios, y cuál es el nivel de satisfacción que obtienen los usuarios con estos servicios. El estudio analiza también la disponibilidad de información sobre la Nube y sobre las certificaciones de seguridad disponibles, tanto a nivel profesional como empresarial.

Descargar |

|

Estado del arte e implicaciones de seguridad y privacidad en Internet de las Cosas

A lo largo del estudio se muestran cuatro grandes bloques temáticos en los que se analiza el Estado del Arte del fenómeno IoT, se estudian las implicaciones en privacidad, se definen los vectores de ataque y vulnerabilidades más comunes. Asímismo, se revisa el desarrollo normativo y se propone una guía de buenas prácticas y una marca de garantía de confianza en ciberseguridad para entornos IoT. Las principales líneas de trabajo enmarcadas en el estudio son las siguientes: Estado del Arte del Internet de las Cosas, análisis de los vectores de ataque del Internet de las Cosas, aspectos legales, buenas prácticas y sello de confianza. Descargar |

|

Infografía - Seguridad en Internet de las Cosas

El Centro de Estudios en Movilidad e Internet de las Cosas (CEMIoT), publica su primera Infografía sobre la evolución de Internet de las Cosas, las principales amenazas que supone para los usuarios y recomendaciones tanto para empresas como usuarios. Descargar |

|

Implicaciones de Seguridad de Big Data

Big Data ha vuelto a poner a los datos en el centro de la IT y de la Empresa. Su enorme capacidad de almacenamiento y cálculo ha revolucionado el conocimiento de todo tipo de sistemas y la toma de decisiones sobre los mismos. Con estas grandes capacidades han venido nuevos riesgos. A las amenazas tradicionales se les suman otras nuevas: al código malicioso se le unen los datos maliciosos de la misma manera que al gobierno de la seguridad se debe añadir el gobierno de los datos. Big Data exacerba los problemas de privacidad y de propiedad de los datos. Aparecen formas de deducir información personalmente identificable a partir de datos parciales y dispersos. Y se agrava la asimetría entre los usuarios/ciudadanos que generan los datos y las Administraciones y Empresas que los explotan. Es imprescindible un debate social, técnico y político, para minimizar los riesgos y repartir equitativamente los beneficios de Big Data. Descargar |

|

Normativa y Certificación en la Nube

En los últimos años el uso de servicios en la Nube ha crecido de una forma muy relevante y su potencial de crecimiento en los próximos años es enorme. De forma paralela al aumento del uso de servicios prestados desde la Nube, han ido surgiendo diversos intentos de normalización y sistematización de estos servicios: desde esquemas de certificación a códigos de buenas prácticas hasta el establecimiento de marcos regulatorios por diversos reguladores. Estos elementos pretenden aportar criterios sólidos y consistentes de funcionalidad, seguridad e interoperabilidad en los segmentos de proveedor y cliente. Desde el capitulo español de Cloud Security Alliance se ha realizado una revisión de estas normas, códigos de buenas prácticas, etc. para poder resumir en qué consiste cada uno, y cuál puede ser el interés para su organización. Descargar |

|

Estudio del Estado de la Seguridad en Cloud Computing 2015

El Estudio del Estado del Arte de Seguridad en Cloud Computing, realizado en 2015 en cooperación entre los capítulos Español y Peruano de Cloud Security Alliance, continúa la serie de estudios realizados en 2013 y 2014 para España. El Estudio confirma la alta exigencia, previamente identificada, de los usuarios de servicios en la Nube respecto de las garantías de seguridad que piden a sus proveedores, destacándose en particular las garantías sobre confidencialidad, disponibilidad y privacidad. Exigencia que se ve reconocida con un aumento de la satisfacción con las mejoras que obtienen en sus servicios TI cuando son prestados a través de servicios en la Nube, con un nivel de satisfacción similar en todos los aspectos evaluados (frente a las diferencias claras que existían en años anteriores). Se mantienen también las tendencias ya identificadas sobre los servicios más demandados por los clientes, con predominio de los servicios de almacenamiento y correo electrónico, si bien el usuario de servicios de almacenamiento prefiere recibir este servicio preferentemente desde Nubes Privadas. Descargar |

|

2015 Cloud Security State of the Art Study

Versión del Estudio del Estado del Arte de Seguridad en Cloud Computing, realizado en 2015 en cooperación entre los capítulos Español y Peruano de Cloud Security Alliance. Descargar |

Histórico

Titulo |

Texto |

|---|---|

|

Encouraging the adoption of cybersecurity

ISMS Forum y Thiber han traducido al inglés su estudio sobre incentivos a la adopción de la ciberseguridad, con el objetivo de promover su difusión a nivel internacional. De esta manera, se divulgará el estado de la cuestión en España, favoreciendo el intercambio de puntos de vista y opiniones entre expertos de todo el mundo. Descargar |

|

Incentivando la adopción de la ciberseguridad

El Instituto Español de Ciberseguridad (SCSI, Spanish Cyber Security Institute), iniciativa de ISMS Forum Spain, y THIBER, the cyber security think tank, presentan su segundo estudio, “Incentivando la adopción de la ciberseguridad”, para fomentar la adopción de medidas de ciberseguridad por parte del sector empresarial. El Estudio, en la misma línea que el primer documento publicado, “La Ciberseguridad Nacional, un Compromiso de Todos”, mantiene el objetivo de mejorar la capacidad de las empresas para hacer frente a las ciberamenazas, y fomentar una cultura de ciberseguridad basada en la prevención y en la resiliencia. Sin embargo, añade un paso más y propone como eje de acción el estímulo de la inversión y el desarrollo de capacidades de protección en el ciberespacio. Descargar |

|

Cloud Security Alliance España

Durante el año 2014 en curso, CSA-ES ha renovado su visión sobre la seguridad en la Nube en el mercado español e hispanohablante, con la edición 2014 de su Estudio del Estado del Arte de la Seguridad en la Nube. Este estudio ha contado con la información recogida de más de 60 compañías, principalmente basadas en España y también de otras geografías, en particular en el continente americano.

El estudio ha revelado que el porcentaje de organizaciones que se declaran usuarios de servicios en la Nube, de cualquier tipo, hasta llegar al 86% de los participantes. El correo basado en la Nube, se sitúa como el servicio más demandado (hasta el 60% de los usuarios), mientras que los servicios de almacenamiento son usados por una de cada dos organizaciones encuestadas. Estos servicios son los más populares, por delante de los servicios web (38%) o los aplicativos de soporte al negocio (33%).

Descargar |

|

Cloud Security Alliance Spanish Chapter

Along this year 2014, CSA-ES has renewed its insights into cloud security within Spanish and Spanish-speaking cloud market by means of its 2014 Cloud Security State-of-the-Art Study. This Study counted on the feedback collected form more than 60 different companies mainly based in Spain, but also includes other countries and regions around the world such as South and North America.

This Study reveals a 9% increase in the number of companies that are already users of Cloud Services of any kind, up to 86% of the interviewees. Cloud email takes the lead as the most popular services, being used by about 60% of the users, while cloud storage is used by half of the interviewees. These services are popular over other cloud services such as web (38%) or business services (33%).

Descargar |

|

La Responsabilidad Legal de las Empresas Frente a un Ciberataque

ISMS Forum culmina, en colaboración con ENATIC (la Asociación de Expertos Nacionales de la Abogacía TIC), presenta el Informe "La Responsabilidad Legal Frente a un Ciberataque"; Un estudio pionero sobre esta materia a nivel nacional. El Informe analiza pormenorizadamente, a partir de un hipotético caso de ciberataque sufrido por parte de una empresa de suministros, el marco normativo actual que regula las diferentes responsabilidades que pueden surgir a raíz de este tipo de agresiones. Son múltiples las implicaciones legales que lleva consigo un ataque de estas características y que afecta tanto a la organización que la sufre y, por extensión directa, también a sus clientes, como al proveedor de servicios Cloud, además del ente atacante y la Administración Pública. Descargar |

|

El capítulo español de Cloud Security Alliance traduce al español la versión 3 del Cloud Controls Matrix y la adapta a la LOPD y el ENS

Cloud Security Alliance España ha traducido y adaptado la nueva versión de la matriz de controles de referencia para la seguridad Cloud, incorporando las especificaciones de la normativa española en materia de seguridad. El objetivo principal de la creación de una versión en español del Cloud Controls Matrix es impulsar la adopción de servicios de Cloud en España, permitiendo tanto el cumplimiento normativo como la seguridad efectiva de los datos. Descargar |

|

Framework for Improving Critical Infrastructure Cybersecurity

Esta iniciativa pretende ayudar a las empresas estadounidenses a reducir los riesgos de ataques cibernéticos y mejorar la protección de sus infraestructuras. Aunque el plan no tiene carácter obligatorio, el presidente Barack Obama lo caracterizó como ejemplo de lo que la cooperación entre el gobierno y el sector privado puede hacer frente a una seria amenaza a la seguridad nacional de Estados Unidos. Descargar |

|

Cloud Security Incident Reporting

La agencia de ciberseguridad de la UE (ENISA) aconseja cómo implementar la elaboración de informes sobre incidentes en la informática de nube. ENISA subraya la importancia de elaborar informes sobre incidentes en la informática de nube, especialmente en sectores críticos, con la finalidad de entender mejor la seguridad y fomentar la confianza. ENISA presenta un enfoque práctico que conlleva un programa de beneficio mutuo tanto para clientes como para proveedores. Descargar |

|

Cloud Security Alliance Spanish Chapter

Throughout the year, Cloud Security Alliance Spanish Chapter has developed a study to know the status of the implementation of Cloud Computing in Spain, particularly in the implementation of security measures by cloud users. The study shows the penetration achieved on the deployment of Cloud solutions, taking into account that three-quarters of the study participants are declared as members of a cloud service, and storage services are the most popular (60% of participants are declared users), while one in every three participants are declared users of web services (38%), email (33%) or management applications (30%) states. Spanish edition, here.

Descargar |

|

Cloud Security Alliance España

A lo largo del año 2013, el Capítulo Español de Cloud Security Alliance ha desarrollado un estudio para conocer el estado de la aplicación de Cloud Computing en España, en particular en la aplicación de medidas de seguridad cloud por parte de los usuarios. El estudio muestra la penetración alcanzada ya en el despliegue de soluciones Cloud, dado que tres cuartas partes de los participantes en el estudio se declaran como usuarios de algún servicio cloud, siendo los servicios de almacenamiento los más demandados (60% de los encuestados se declaran usuarios), mientras que uno de cada tres se declara usuario de servicios web (38%), correo (33%) o aplicaciones de gestión (30%). Edición en inglés, aquí. Descargar |

|

Cloud Security Alliance

El Esquema de Certificación Abierto (Open Certification Framework, en adelante OCF) de CSA en una iniciativa de Cloud Security Alliance, en colaboración con BSI Group, para proporcionar una certificación global, acreditada y basada en la confianza para proveedores de servicios en la nube. OCF de CSA es un programa flexible, incremental y con diferentes niveles para una certificación de proveedores de servicios en la nube, de acuerdo con los objetivos de control y guías de seguridad de liderazgo de la industria que aporta CSA. Descargar |

|

Reflexiones sobre el futuro de la Privacidad en Europa

El Data Privacy Institute de ISMS Forum Spain, publica la segunda Edición del Estudio de la propuesta de Reglamento de Protección de Datos de la UE, "Reflexiones sobre el futuro de la Privacidad en Europa". Este documento tiene como objetivo principal ser un análisis de determinadas materias y aspectos de la propuesta de nueva regulación, considerando tanto el borrador publicado en enero de 2012 por la Comisión, como el publicado en mayo de 2013 por el Consejo, de modo que se pueda conocer en detalle los aspectos regulados en esta normativa, el análisis en profundidad de sus consecuencias y las propuestas concretas para su actuar conforme disponen los citados borradores. Descargar |

|

Acuerdo de Nivel de Privacidad para la contratación de servicios en la Nube

|

|

El capítulo español de Cloud Security Alliance publica la versión española del Cloud Controls Matrix

Cloud Security Alliance España (CSA-ES), iniciativa impulsada por la Asociación Española para el Fomento de la Seguridad de la Información, ha publicado una guía que recoge los controles de referencia más importantes en seguridad Cloud, tomando como base los principios publicados por Cloud Security Alliance Global en el Cloud Controls Matrix (CCM) y los requisitos de la normativa española más importantes en la materia (Reglamento de la Ley Orgánica de Protección de Datos, en adelante RLOPD, y el Esquema Nacional de Seguridad, en adelante ENS). Como resultado, proveedores y clientes encontrarán la guía de referencia nacional más completa para la evaluación de riesgos. El objetivo principal de la versión española del Cloud Controls Matrix es impulsar la adopción de servicios de Cloud en España, permitiendo tanto el cumplimiento normativo como la seguridad efectiva de los datos. Descargar |

|

El capítulo español de CSA publica la traducción al español de la CSAGUIDE, V3.0

El Capítulo Español de la Cloud Security Alliance, CSA-ES, ha completado los trabajos de traducción al español de la guía de CSA Global “Security Guidance for Critical Areas of Focus in Cloud Computing”. Esta Guía es la mejor y más completa referencia a nivel internacional sobre las medidas de seguridad y aspectos a tener en cuenta que pueden aplicar las organizaciones que desean apoyarse en los servicios que ofrecen la Nube o que desean migrar sus servicios TI actuales a ella. Descargar |

|

El Data Privacy Institute presenta su Estudio sobre el Impacto en España de la Propuesta de Reglamento de Protección de Datos de la UE

El Data Privacy Institute (DPI) de la Asociación Española para el Fomento de la Seguridad de la Información, ISMS Forum, ha elaborado el “Estudio de impacto y comparativa con normativa española de la propuesta de reglamento de protección de datos de la UE”,con el objetivo de ofrecer un análisis de la nueva regulación, que previsiblemente entrará en vigor en 2014. El estudio incluye los detalles de los aspectos regulados en esta normativa comunitaria, el resultado de su comparación con la normativa española vigente y el posible impacto sobre las entidades públicas o privadas españolas. Descargar |

|

El Spanish Cyber Security Institute traduce al inglés su primer estudio sobre ciberseguridad

El Instituto Español de Ciberseguridad (SCSI, Spanish Cyber Security Institute) e ISMS Forum han traducido al inglés su estudio La Ciberseguridad Nacional, un compromiso de todos, con el objetivo de promover su difusión a nivel internacional. De esta manera, se divulgará el estado de la cuestión en España, favoreciendo el intercambio de puntos de vista y opiniones entre expertos de todo el mundo. Descargar |

|

El Spanish Cyber Security Institute publica su primer estudio sobre ciberseguridad en España

El Instituto Español de Ciberseguridad (SCSI, Spanish Cyber Security Institute), una iniciativa de ISMS Forum, publica el informe La Ciberseguridad Nacional, un compromiso de todos, que desarrolla una aproximación a los conceptos de ciberespacio y ciberseguridad, a los riesgos y amenazas conocidos, y a la gestión existente en España, poniendo de manifiesto la necesidad de desarrollar un sistema nacional de ciberseguridad que fomente la integración de todos los actores e instrumentos, públicos o privados, para aprovechar las oportunidades de las nuevas tecnologías y hacer frente a los retos que presentan. Descargar |

|

Cloud Compliance Report V.1

El Capítulo Español de Cloud Security Alliance (CSA-ES) se complace en anunciar la publicación del primer Cloud Compliance Report. Este Informe ha sido la principal línea de trabajo del Capítulo desde su constitución. Uno de los principales objetivos del presente documento es aportar un enfoque metodológico que ayude a abordar las necesidades de cumplimiento dentro de la computación en la nube. Debe estar registrado para descargar. |

|

|

Informe sobre la Carrera del CISO en España

Informe sobre la Carrera del Chief Information Security Officer (CISO) en España. Este proyecto, llevado a cabo por ISMS Forum Spain, en colaboración con Forrester Research, CISOs del IBEX-35, y altos directivos de seguridad en España, presenta un análisis sobre cuestiones importantes para el desarrollo del rol del CISO en España. Este informe fue presentado por ISMS Forum en colaboración con Forrester Research, en el marco de la VIII Jornada Internacional de ISMS Forum, el pasado 30 de noviembre en Barcelona. Debe estar registrado para descargar. |

|

Guía para la Seguridad en áreas críticas de atención en Cloud Computing

ISMS Forum ha presentado la Guía para la Seguridad en áreas críticas de atención en Cloud Computing, elaborada por los expertos de Cloud Security Alliance, CSA. Este resumen ejecutivo es la primera entrega de una serie de completa sobre seguridad en Cloud Computing que iremos poniendo a disposición de nuestros socios en los próximos meses. El pasado mes de octubre ISMS Forum y CSA suscribieron un acuerdo de colaboración y la traducción de este documento ha sido el primer fruto de él. El documento fue presentado en la VI Jornada Internacional de ISMS Forum Spain, el pasado 24 de noviembre en Sevilla y ya está disponible para descargar. Debe estar registrado para descargar. |

|

|

"2008 CISO Agenda: Embrace Change: Ten Changes To Existing Practices That Will Guarantee Your Success" (28 de marzo de 2008)

Por Khalid Kark, con la colaboración de Jonathan Penn y Alissa Dill

Executive summary:

It’s amazing how little progress we see year after year. As we look back to early 2007, or even 2006, not a

lot has changed in what’s expected of the security organization and what the chief information security

officers (CISOs) are saying they’ll do. The only change that we see is the intensity of some of those issues.

For example, we always knew that protecting customer data was important, but The TJX Companies’

breach brought new urgency to this issue. CISOs are finally getting the visibility that they had been asking

for, but in order to be taken seriously, they need to change their way of doing things. Recent conversations

with CISOs and results from Forrester surveys attest that CISOs are looking at the right issues; what’s still

missing is the business-centric approach. |

|

|

"Making Data-Centric Security Real" (5 Febrero 2008)

Informe de Forrester elaborado por Paul Stamp, en colaboración con Jonathan Penn and Allison Herald, publicado el 5 de febrero de 2008.

Executive Summary:

Today, organizations assume greater accountability for the data they store and process; at the same time, rapidly changing business models force them to make data access more open and allow for greater data

and user mobility. The challenge for the security and risk professional is to support these changes while ensuring that data is protected in the way the business demands. Companies are responding to this by shifting their emphasis from traditional measures of bolted-on perimeter and infrastructure protection to deploying a more data-centric approach to security and new approaches to infrastructure architecture. |

|

|

Manual de implementación y certificación de los sistemas de seguridad de la información

Manual elaborado en 2007 por Fabrizio Cirilli para la Asociación Italiana para la Seguridad Informática (CLUSIT), traducido y editado en castellano por ISMS Forum Spain. Fabrizio Cirilli es presidente del capítulo italiano de ISMS International User Group; miembro del Comité ISO JTC/SC27/WGG1 para las normas de la familia ISO 27000 y miembro de la Task Force ISO/IAF para la ISO 27006. Debe estar registrado para descargar. |